上一篇文章中说到如何加密shell脚本,所以这篇文章我们谈谈如何解密

本文只是为了分享技术,请勿恶意破坏劳动成果

首先,我来介绍有哪几种解密的方法

1.直接解密法 –最直接却也是最费时间的

2.调试内存法 –高效

3.C语言反编译法 –不常用

直接解密法

直接进行脚本解密,常见的加密上文已提及,如有问题请留言。

调试内存法

调试是程序员用于检查代码错误或bug的方法,本文将详细介绍如何使用调试解密脚本

yum install -y gdb #安装调试工具

ulimit -c 9999 #限制调试文件大小

以上安装限制完成后,就需要知道linux中一个常用命令–ps

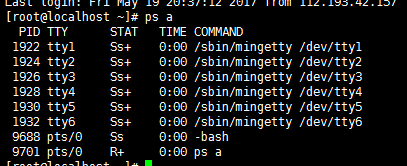

PS提供了当前进程的同时,如用户ID,CPU使用率,内存使用率,命令名称等,它不显示实时数据,如top或htop命令的详细信息。

在此,我们先将需要解密的脚本放进root文件夹,使用ssh将脚本运行,运行时我们可以再开一个ssh窗口(不影响),然后就开始解密工作。

ps a #获取脚本运行的pid

gcore pid(上面获取的,4-6位数字)

接着我们使用sftp可以在root文件夹中找到一个新的文件,使用notepad++打开,设置utf-8格式,删除乱码,从而得出脚本的明文。

C语言反编译法

对于这个不常用的解密法,我还是得说说,开发者为了提高安全性,使用C语言转接或直接使用C语言编写代码,这个方法不能完全还原代码,但还是能修改,或绕过脚本验证。

常见的反编译软件请自行百度,我使用的是IDA6.8反编译软件,这个也没多少可以说的,懂C语言的自然懂反编译出来的东西。

最后再说一句,希望本文能帮助大家了解更多技术,更多问题请留言。

接着我们使用sftp可以在root文件夹中找到一个新的文件,使用notepad++打开,设置utf-8格式,删除乱码,从而得出脚本的明文。

C语言反编译法

对于这个不常用的解密法,我还是得说说,开发者为了提高安全性,使用C语言转接或直接使用C语言编写代码,这个方法不能完全还原代码,但还是能修改,或绕过脚本验证。

常见的反编译软件请自行百度,我使用的是IDA6.8反编译软件,这个也没多少可以说的,懂C语言的自然懂反编译出来的东西。

最后再说一句,希望本文能帮助大家了解更多技术,更多问题请留言。

Linux中shell脚本的常用解密方法

坚持原创技术分享,您的支持将鼓励我继续创作!